什么是CC攻击?

CC攻击(Challenge Collapsar Attack)是一种常见的DDoS(分布式拒绝服务攻击)类型,主要通过大量伪造的请求耗尽服务器资源,使目标网站或服务器无法正常提供服务。

CC攻击的原理

CC攻击的核心原理是利用大量的僵尸网络或恶意设备向目标服务器发送大量的合法HTTP请求,让服务器被过多的资源消耗拖垮。这些请求通常模拟正常用户行为,例如:

1.不断访问页面(如首页、登录页面、搜索接口)。

2.触发复杂的计算操作(如查询数据库、生成动态内容)。

由于这些请求看似合法,且来自不同的IP地址,服务器难以轻易区分哪些是真正的用户请求,哪些是恶意流量。

CC攻击的特点

1.伪装性强:

CC攻击通常利用真实的HTTP协议模拟正常用户访问,伪装成普通流量,很难通过传统的防火墙过滤。

2.消耗服务器资源:

攻击的目标是耗尽服务器的CPU、内存或带宽资源,导致服务器无法正常响应其他用户请求。

3.分布式攻击:

攻击通常利用多个IP地址或僵尸网络发起,使得攻击流量分散,增加防护难度。

4.低流量高效能:

与传统的流量型DDoS攻击相比,CC攻击不一定需要非常高的流量,但可以通过复杂请求快速耗尽服务器资源。

CC攻击的危害

1.服务器宕机:

大量请求让服务器资源耗尽,导致正常用户无法访问网站。

2.业务中断:

对于依赖在线服务的企业,CC攻击可能导致订单丢失、用户流失等直接经济损失。

3.品牌声誉受损:

网站或服务不可用会损害用户对企业的信任,影响品牌形象。

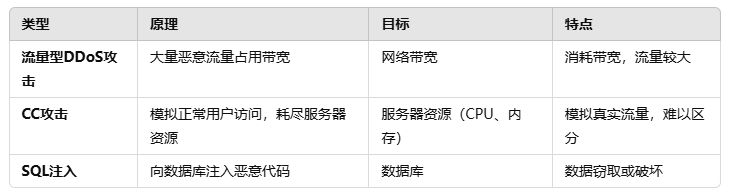

CC攻击与其他攻击的区别

如何防御CC攻击

1.部署Web应用防火墙(WAF):

Web防火墙可以分析HTTP请求,拦截异常流量和恶意请求。

2.启用验证码:

在访问特定页面(如登录、搜索)时添加验证码,可以有效阻止自动化脚本的请求。

3.IP限速与黑名单:

限制每个IP的访问频率,对于频繁访问的IP加入黑名单。

4.内容分发网络(CDN):

使用CDN将流量分发到多个节点,减少单一服务器的压力。

5.负载均衡:

部署负载均衡,将请求分发到多个服务器上,分散压力。

6.日志分析与监控:

实时监控服务器请求日志,发现异常流量时及时处理。